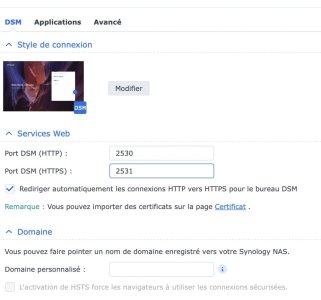

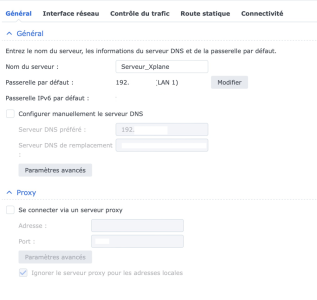

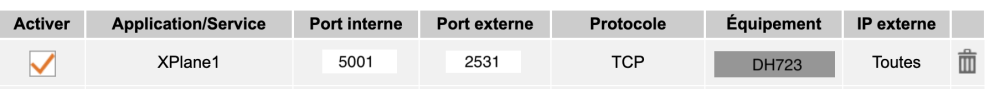

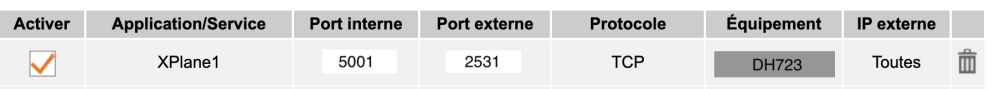

Firewall du Nas?Alors, c'est mieux...

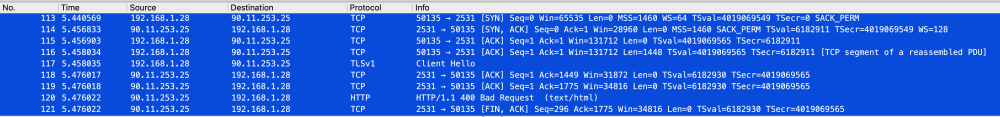

Pour établir une connexion TCP: SYN , SYN ack, ack

J'ai un analyseur de réseau sur ma machine.

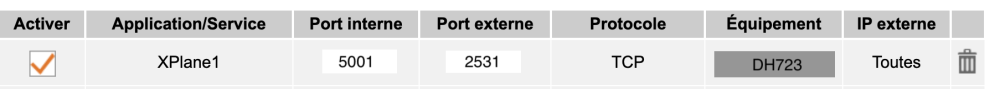

Avant que tu rajoutes la règle, j'avais le SYN (c'est moi qui l'envoie), puis plus rien.

Maintenant j'ai le SYN, puis tu me renvoie un RST. Je pense que c'est le NAS qui me renvoie ça.

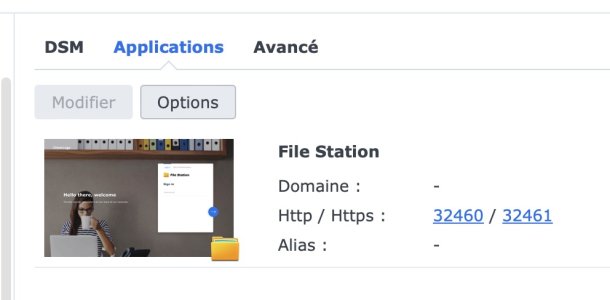

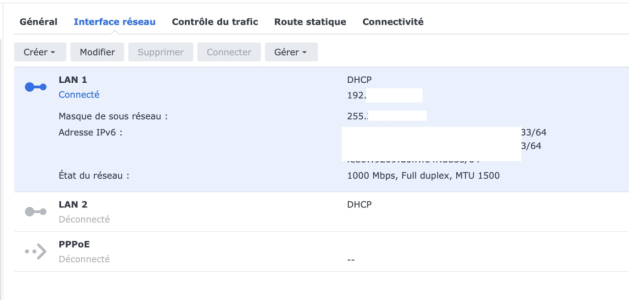

Le port 1958 est bien en écoute sur le NAS?

Le firewall du NAS est bien désactivé?

Oui pare-feu du Nas désactivé

port 1958 en écoute?